Level Goal

The password for the next level is stored in the file data.txt, which is a hexdump of a file that has been repeatedly compressed. For this level it may be useful to create a directory under /tmp in which you can work using mkdir. For example: mkdir /tmp/myname123. Then copy the datafile using cp, and rename it using mv (read the manpages!)

다음 레벨의 비밀번호는 반복적으로 압축된 파일의 hexdump인 data.txt 파일에 저장됩니다. 이 수준의 경우 mkdir을 사용하여 작업할 수 있는 /tmp 아래에 디렉터리를 만드는 것이 유용할 수 있습니다. 예: mkdir /tmp/myname123. 그런 다음 cp를 사용하여 데이터 파일을 복사하고 mv를 사용하여 이름을 바꿉니다(manpages 읽기!)

Hint

1. mkdir 명령어

2. cd 명령어

3. cat 명령어

4. file 명령어

5. mv 명령어

6. gzip, bzip2, tar 명령어

Write Up

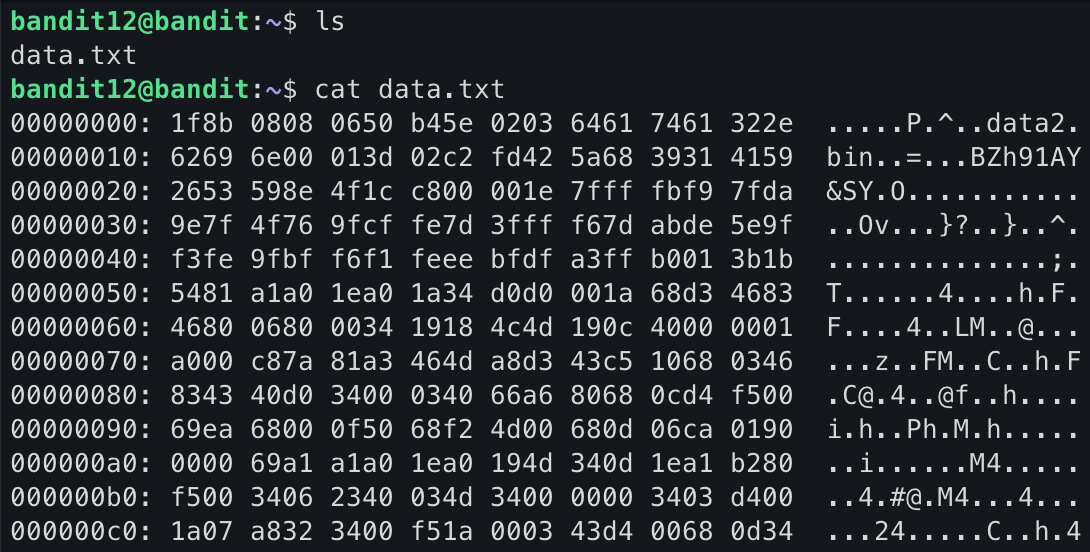

data.txt를 확인한 결과 엄청 많은 hex진수 값이 있었다.

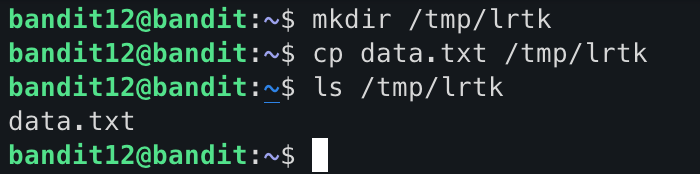

문제 설명대로 tmp 디렉토리에 개인 디렉토리를 생성하여, 해당 디렉토리에 data.txt 파일을 복사하였다.

나는 생성한 /tmp/lrtk 디렉토리에 이동하였다.

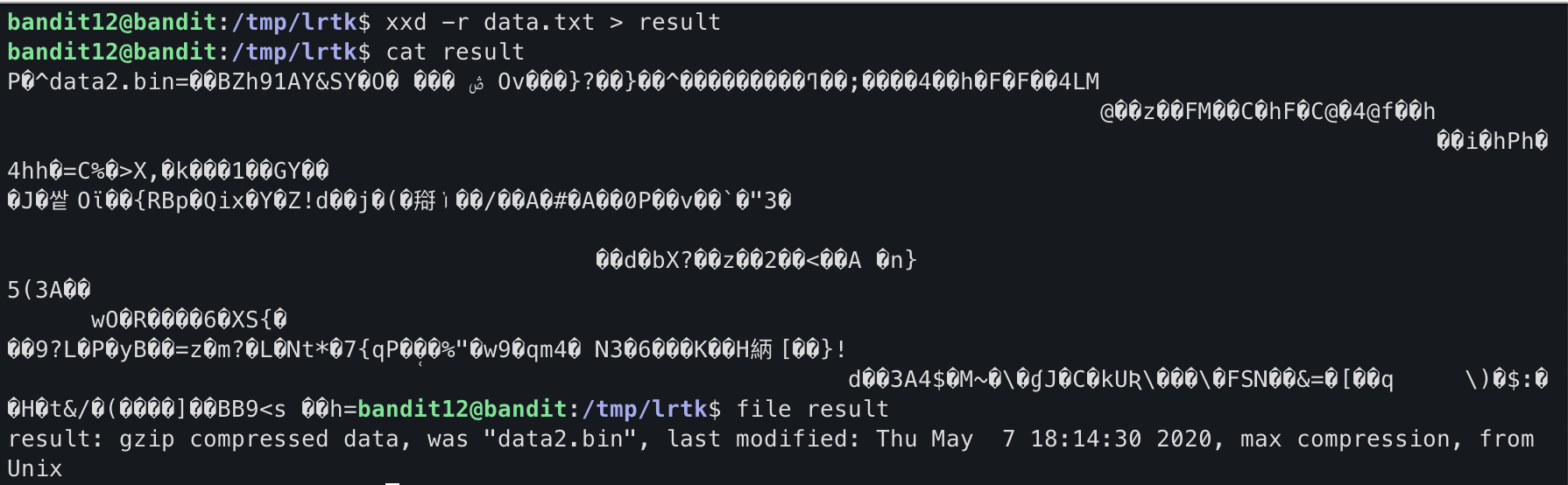

그 후 xxd 명령어을 통해 hexdump를 binary로 변경하여 result이라는 이름을 가진 파일로 생성하였다.

result 파일을 cat 명령어로 통해 파일 내용을 확인했지만, 알 수 없는 데이터로 이루어져 있었다.

나는 file 명령어을 통해 result 파일이 무슨 파일인지 확인해본 결과, gzip으로 압축된 데이터 파일이라는 것을 알 수 있었다.

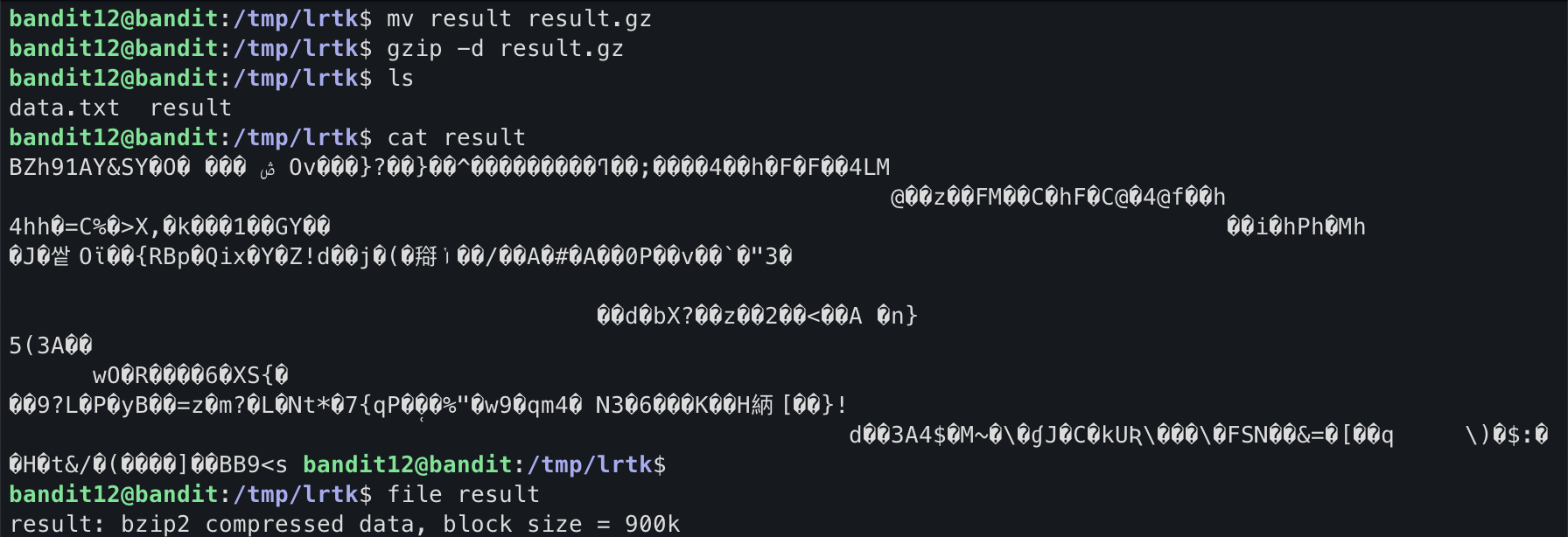

나는 gzip 파일 압축 풀기를 위해 기존의 result 파일에 확장자를 붙어주기 위해 mv 명령어로 gz 확장자를 붙어줬다.

구글에 gzip 파일 압축 풀기를 검색하여 알아낸 방법으로 압축을 풀었다.

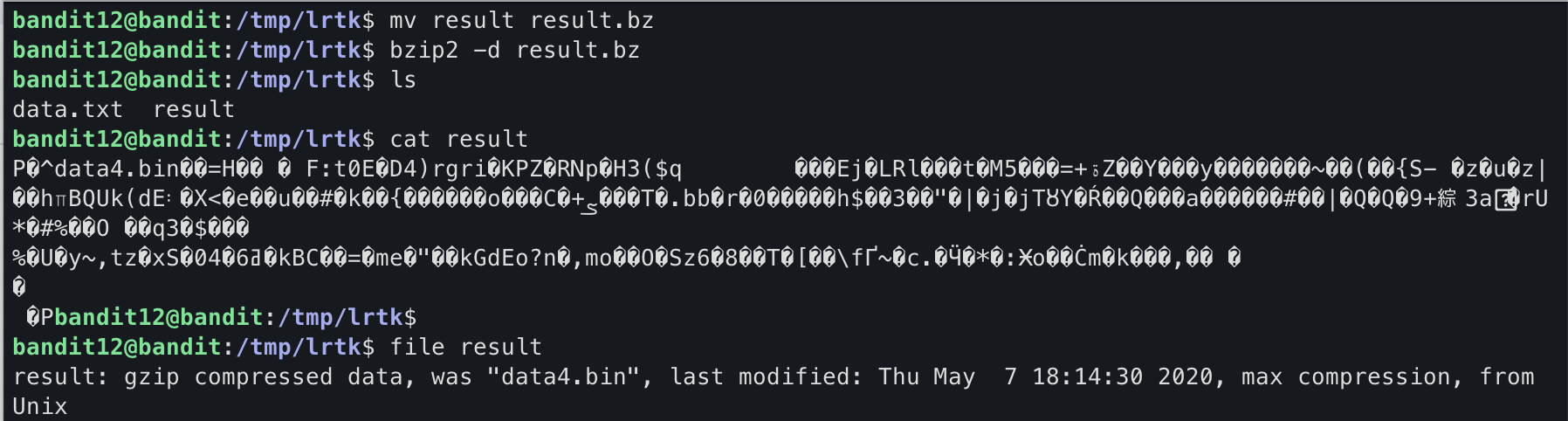

압축에서 나온 파일을 cat 명령어로 확인해봤지만, 이 파일 역시 알 수 없는 데이터로 이루어져 있었다.

file 명령어로 파일을 확인해본 결과, bzip2으로 압축한 파일이라는 것을 알 수 있었다.

위와 같은 방법으로 bzip2로 압축 풀기를 하니, 새로운 파일이 나왔고 내용을 확인하니 알 수 없는 데이터가 나왔다.

file 명령어로 확인해본 결과, gzip으로 압축되었다고 한다.

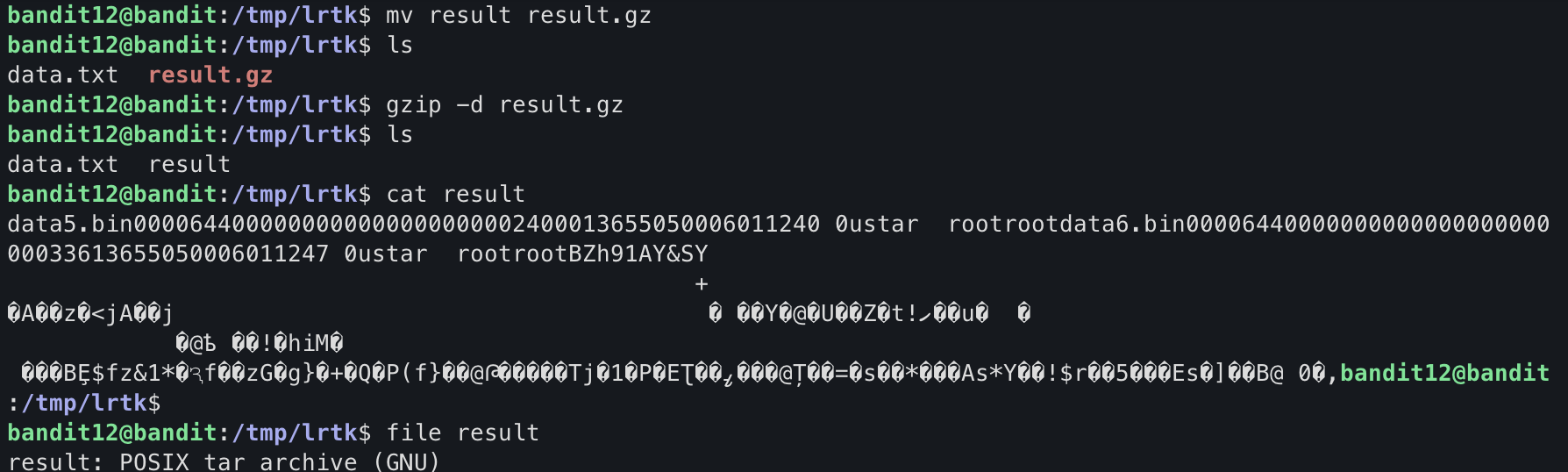

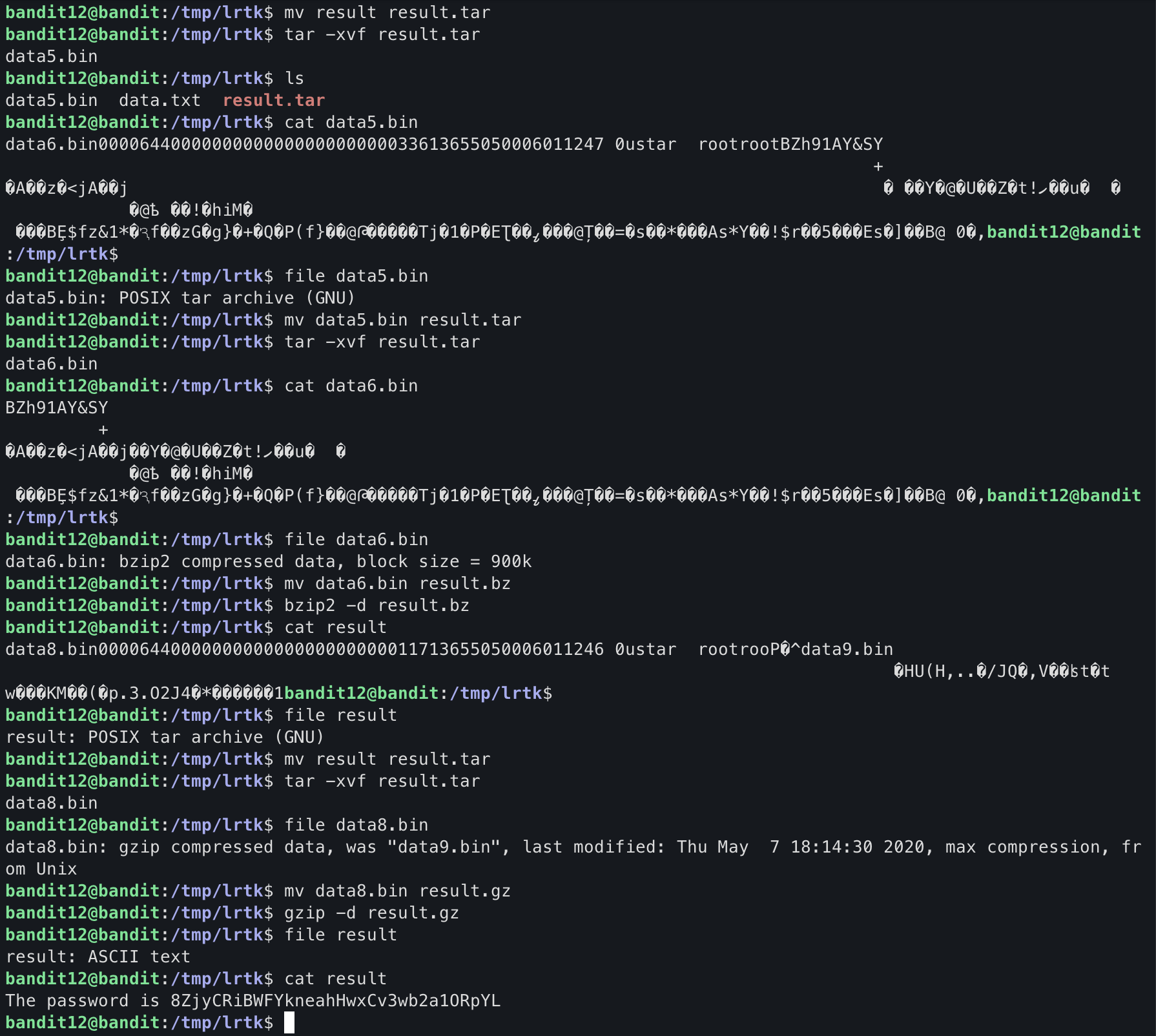

이번에도 위와 같은 방법으로 진행했지만, bandit13의 pw을 얻을 수 없었고 tar으로 압축한 파일을 얻을 수 있었다.

같은 방법으로 연속되어서 사진으로 진행한 흔적은 남긴다.

bandit13 :: 8ZjyCRiBWFYkneahHwxCv3wb2a1ORpYL

'Wargame > OverTheWire' 카테고리의 다른 글

| [OverTheWire System - Bandit] Level 14 >> Level 15 (0) | 2021.10.31 |

|---|---|

| [OverTheWire System - Bandit] Level 13 >> Level 14 (0) | 2021.10.31 |

| [OverTheWire System - Bandit] Level 10 >> Level 11 (0) | 2021.10.28 |

| [OverTheWire System - Bandit] Level 9 >> Level 10 (0) | 2021.10.28 |

| [OverTheWire System - Bandit] Level 8 >> Level 9 (0) | 2021.10.27 |

Comment